Nous sommes là pour répondre à vos enjeux

Optimiser vos services financiers

Améliorer l’expérience client avec Sitecore

Utiliser des solutions clés en main pour des nouvelles possibilités

Concevoir des projets digitaux performants

Optimisez vos services financiers

Optimisez vos processus financiers grâce à notre offre de services numériques pour la finance. Nous proposons des solutions sur mesure pour vous aider à mettre en place des systèmes d’information financiers performants et modernes qui répondent à vos problématiques complexes.

Nos solutions pour la FinanceOptimisez l'experience utilisateur avec Sitecore

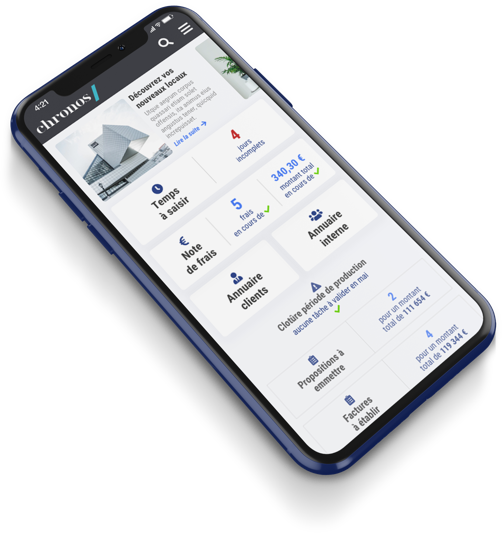

ERP : La solution qui offre de nouvelles possibilités

Digital workplace, intranet, ERP de gestion, sites institutionnels et e-commerce… Nous vous proposons des solutions adaptées aux besoins de votre organisation.

Nous concevons des projets digitaux centrés sur les utilisateurs

Notre objectif est de créer des expériences utilisateurs puissantes et performantes, et des plateformes technologiques sécurisées, fiables et agiles au service de vos clients.

En savoir plus

Concentrez vos ressources avec nos solutions Cloud

Votre infrastructure informatique, socle de votre entreprise, doit être prête à s’adapter rapidement à l’innovation constante et aux changements commerciaux tout en restant performante, sécurisée et conforme à la réglementation des données.

Découvrir nos solutionsVotre partenaire digital certifié CyberVadis Platine

Castelis a obtenu la médaille Platine CyberVadis 2025, avec un score exceptionnel de 983/1000.

Cette distinction place notre agence parmi les entreprises les plus avancées en matière de cybersécurité et atteste de notre engagement à concevoir des solutions web, applicatives et logicielles sûres, performantes et conformes aux plus hauts standards.

Nos réalisations

Le Comité Central d’Entreprise (CCE) d’Air France rassemble les activités de 7 comités d’entreprise de la compagnie et celles de ses 13 filiales. Le CCE Air France souhaitait refondre sa plateforme afin de la moderniser.

Le CSE Renault cherchait à remplacer sa solution vieillissante, développée sur AS400, n’étant plus maintenue, ni adaptée à l’évolution de ses besoins.

Numéro 1 mondial sur son secteur, Deloitte est un cabinet fournissant des services professionnels dans les domaines de l’audit, de la fiscalité, du consulting et du financial advisory, à ses clients des secteurs public ou privé, de toutes tailles et de toutes activités

Accor est un leader mondial de l’hospitalité augmentée, qui offre des expériences uniques et inégalées dans près de 5 100 hôtels, complexes hôteliers et résidences implantés dans 110 pays.

Le Groupe Qualiconsult souhaitait se doter d’un progiciel en remplacement d’applications « maisons » devenues inadaptées à la taille et à l’évolution de la société.

Gutenberg est une société d’édition au service de clients grands comptes issus de la distribution, du retail et de l’industrie

Mise en oeuvre d’algorithmes Machine Learning pour la plateforme de recouvrement de la SNCF

Offrir en une seule solution la possibilité de faire toute la gestion commerciale et opérationnelles de l’entreprise

Actualités

Découvrez toutes les informations sur l’équipe Castelis, ses produits et services ainsi que les prochains événements à venir !

Voir toutes les news

collaborateurs

de chiffre d’affaires

ans d’expertise

entreprises expertes